API盤點-UTDS

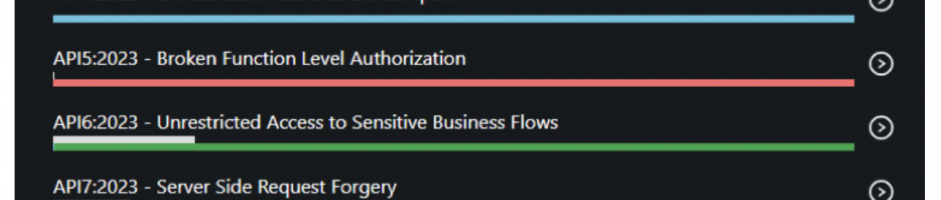

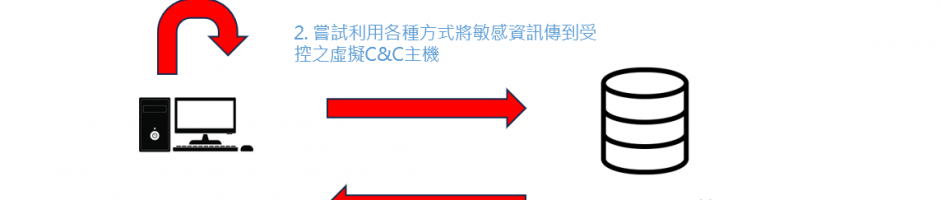

隨著雲端、行動、微服務等技術的發展,API 已然成為應用程式開發中不可或缺的工具。然而,API卻也變成網路犯罪攻擊的重點。根據OWASP的API Top 10報告,常見之未經驗證的資料傳輸、過度授權、缺乏適當的監控與日誌等等,都是API常見的安全隱患。這些漏洞一旦遭到攻擊,不僅可能導致敏感資料外洩,更會影響企業的營運與聲譽。 光盾資訊的API盤點系統為客戶發現不少這樣的問題: 公司將程式外包或購買產品,但於交付時,這些外包程式或購買的產品含有「影子API」,造成公司的系統被駭客利用影子API,感染惡意程式。這樣的供應鏈議題,已造成了諸多資安事件。為有效偵測到這樣的狀況,客戶可利用UTDS的硬體或VM架構,嚴謹監控內、外網中的API流量。 有鑑於層出不窮的資安事件,金管會亦將API盤點視為重點項目。除了進行完整盤點,光盾資訊的產品結合人工智慧的零時差攻擊偵測、沙箱分析,因此在盤點出API的同時,亦可偵測針對API的攻擊、存在的漏洞等,為API防護作嚴謹的把關。下為光盾產品針對API風險的盤點畫面: 強化API安全建議: